Macnyts forum er populært blandt mange brugere og det med god grund.

Macnyts forum er fyldt med hjælpsomme brugere, der er interesseret i,

at give en hjælpene hånd og tage en god diskussion/dialog med dig.

Som gæst kan du dog kun læse indholdet i Macnyts forum.

For, at deltage aktivt i diskussionerne skal du have oprettet en profil og være logget ind.

Har du allerede en profil så login her.

47

10

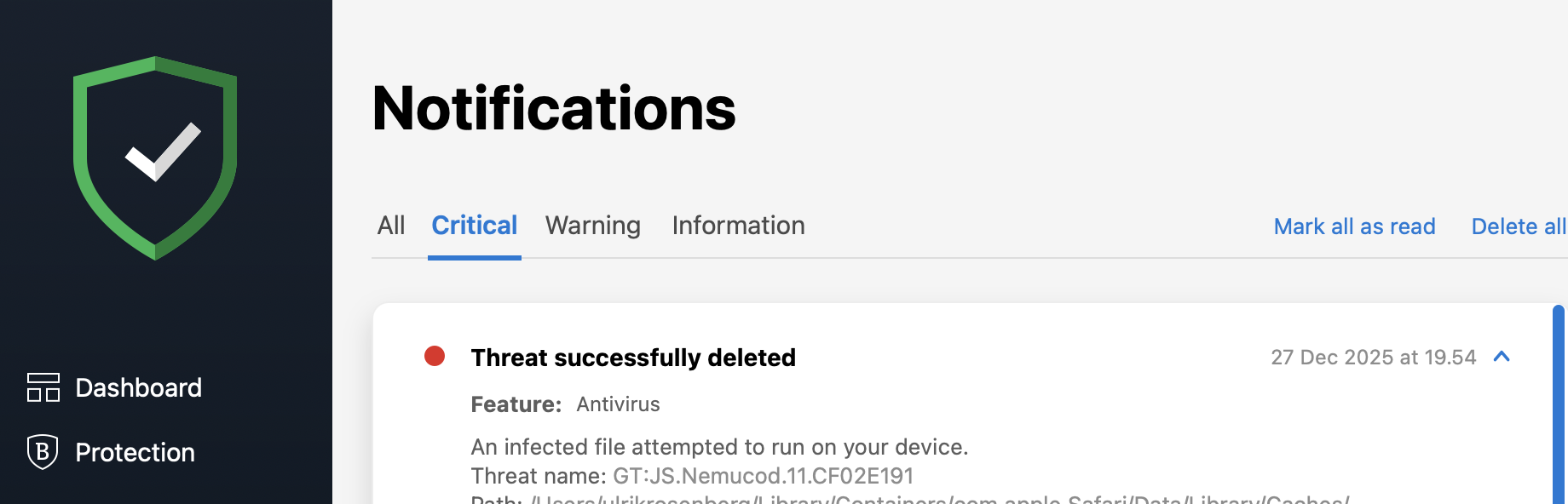

Kan ikke huske, at jeg nogensinde har fået registreret virus på min Mac, men det skete her den 27/12:

An infected file attempted to run on your device.

Threat name: GT:JS.Nemucod.11.CF02E191

Path: /Users/XXXXXXXXXXXX/Containers/com.apple.Safari/Data/Library/Caches/com.apple.Safari/WebKitCache/Version 17/Records/1316D04370A16AEC98F27AB8EFA7B3D556D4CFEB/Resource/E91502161058099D2C33486A253F64F68501ABBA-blob=>(INFECTED_JS)

We deleted the file to prevent malicious commands from being executed on your device.

Så den nåede vist ikke at gøre skade.

Efter hvad jeg kunne læse mig til, er det sandsynligvis fra en website, men har selv en formodning om, at den ind kom via en udpakket zip-fil.

5124

513

Det er jo ikke verdens bedste nyheder, men i det mindste klarede forsvaret opgaven denne gang, så det står stadigvæk ∞ - 0 til macOS.

Men altså: Det burde ikke betyde noget at pakke en Zip-fil ud i sig selv. Det er kun, når man dobbeltklikker på indholdet, at det kan blive spændende, og kun hvis det er en executable. Der kan altså ikke ske noget, hvis det kun er en data-fil, f.eks. et billede, en video, en tekst, o.s.v.

Men det ER da lidt uhyggeligt, at man kommer på glatis, bare fordi man leder efter noget info om ABBA. Men virusen fandt da i det mindste sit Waterloo i kraft af macOS' indbyggede beskyttelse.

2596

204

Rosenu skrev:Efter hvad jeg kunne læse mig til, er det sandsynligvis fra en website, men har selv en formodning om, at den ind kom via en udpakket zip-fil.

Brugte du ChatGPT til at finde frem til zip-filen? Kunne være interessant at vide, idet hackere er nu også bruger ChatGPT til deres skumle formål, som beskrevet i artiklen Attackers using ChatGPT to trick Mac users into installing MacStealer

2596

204

I øvrigt fortæller artiklen jo om brugere, der er blevet udsat for velorganiserede angreb, hvor man har søgt efter diverse Terminal-kommandoer til forskellige praktiske formål. Derefter har man med glæde egenhændigt kørt disse ind i Terminal - og vupti! Der fik hackeren så adgang til alle passwords, kreditkort etc.

På den positive side leverer denne historie jo en tydelig opfordring til gennem seriøse studier at lære nyttige Terminal-kommandoer at kende. Eller for at citere Folk og røvere i Kardemommeby: “Der er ikke noget, der er så skidt, at det ikke er godt for noget.”

Godt Nytår!

47

10

Ved ikke om det er ChatGPT, men jeg bruger Comet - en fantastisk opfindelse! Comet er en browser ovenpå Perplexity, som jeg fik anbefalet herinde. Perplexity anvender vist dem alle, ink. ChatGPT.

Comet mener den er kommet ind via browseren og skriver følgende om angrebet:

Hvad er GT:JS.Nemucod?

Nemucod er en familie af JavaScript‑baserede trojan‑downloadere, som bruges til at hente og køre anden malware (fx ransomware eller info‑stealere), hvis koden får lov at køre færdig.

“GT:JS.Nemucod.11.CF02E191” er Bitdefenders detektionsnavn for en bestemt variant, hvor JS indikerer JavaScript, og “Nemucod” fortæller, at mønstret ligner denne downloader‑familie.

Hvorfor lå filen i Safari‑cachen?

Stien, du nævner, peger ind i Safaris WebKitCache (Version 17/Records), hvilket er der, hvor Safari gemmer dele af websteder, du besøger (fx scripts og billeder).

Det betyder typisk, at du har besøgt en webside, hvor der lå ondsindet JavaScript i selve siden eller i et indlejret script – ikke nødvendigvis at du aktivt har downloadet en fil eller klikket på noget vedhæftet.

“An infected file attempted to run…”

Denne formulering bruges ofte, når en script‑ eller cache‑fil bliver indlæst/fortolket, og sikkerhedssoftwaren opdager, at den matcher kendt malware, inden den får lov til at udføre sine skadelige dele.

På macOS ser man jævnligt, at Bitdefender flagger trusler i netop Safari‑cache‑stierne, hvorefter filerne bliver fjernet automatisk, uden at systemet i praksis er blevet inficeret af en “klassisk” trojan.

Hvor bekymret skal du være?

Når Bitdefender skriver “We deleted the file to prevent malicious commands from being executed”, betyder det, at den relevante fil i cachen er fjernet, så koden ikke længere kan køre fra den lokation.

Hvis du ikke oplever mærkelig adfærd (uventede pop‑ups, nye programmer, mærkeligt CPU‑forbrug osv.), og en fuld systemscanning ikke finder yderligere trusler, er sandsynligheden høj for, at angrebsforsøget blev stoppet i tide.

Hvad kan du gøre fremadrettet?

Kør en fuld scanning i Bitdefender på din Mac for at sikre, at der ikke ligger andre relaterede filer (bare for at være på den sikre side).

Ryd Safari‑historik og website‑data (inkl. cache og website‑data) og sørg for, at både macOS og Safari er fuldt opdaterede, da opdateringer lukker kendte sårbarheder i browseren.

Vær ekstra opmærksom på ukendte eller mistænkelige websites og sider med aggressive reklamer, da drive‑by‑angreb ofte udnytter sådanne sider til at levere Nemucod‑lignende scripts.

2596

204

Tak for dit feedback, det er jo rigtig interessant. Man skal åbenbart være ekstra forsigtig derude.

En lille ting, der undrer: Comet skriver, at "Stien, du nævner, peger ind i Safaris WebKitCache (Version 17/Records), hvilket er der, hvor Safari gemmer dele af websteder, du besøger (fx scripts og billeder)." Er det normalt, at en helt anden browser, som her Comet, lægger sine sti-data inde i Safaris WebKitCache? Måske dette dirigeres i indstillinger et eller andet sted?

47

10

Hvis jeg forstår dit spørgsmål rigtigt, så er det ikke Comet, der kender stien. Jeg har kopieret Bitdefender-notificationen ind i Comet og derefter bedt Comet om at kommetere på den:

Nå ja, og så godt nytår til alle herinde!